Создавая и поддерживая

системы информационной безопасности на протяжении многих лет я всегда

сталкивался с потребностью в правильной автоматизации процессов.

В области управления

безопасностью это прежде всего автоматизация управления рисками, защитными мерами

и обеспечение соответствия множеству требований регуляторов и лучших

практик одновременно.

Было перепробовано множество инструментов - от Excel и Access до таск-менеджеров, jira и специализированных grc-систем. Все больше углубляясь в специфику управления рисками я постоянно сталкивался с ограничениями инструментов. В одних случаях не хватало возможностей, в других не сходился бюджет. Используя эти инструменты все время было ощущение оторванности от реальности, понимания, что даже убрав все недочёты я не смогу достигнуть нужного результата.

Не найдя подходящего решения, я понял, что возможно все и мы должны создать то решение, которое полностью будет отвечать всем современным тенденциям и требованиям.

И вот, позвольте Вам представить:

Сервис управления информационной безопасностью SECURITM

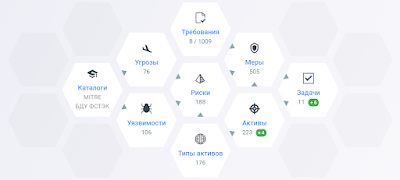

Задачи, которые решает сервис:

- Формирование информационной модели и ведение реестра активов организации;

- Управление рисками безопасности на основе угроз и уязвимостей;

- Контроль и достижение соответствия требованиям регуляторов, стандартов и лучших практик;

- Управление защитными мерами на всем их жизненном цикле;

- Распределение задач и операционных процессов между членами команды.

Работая командой единомышленников и понимая, что один в поле не воин, мы создали этот сервис как платформу для обмена опытом и наработками между всеми участниками ИБ сообщества. Вы можете использовать любые элементы из базы Сommunity у себя в командах или наоборот, делиться своим наработками с другими участниками сервиса.

Для того чтобы начать

работу достаточно просто зарегистрироваться в сервисе по бесплатной Community-подписке.

Присоединяйся к

Community, становись участником проекта, и вместе мы сможем сделать самую

удобную систему управления информационной безопасностью.

Иметь под рукой актуальную и архивные конфигурации сетевого оборудования важно и для ИТ, и для ИБ. Быстрый доступ к конфигурациям позволяет:

Иметь под рукой актуальную и архивные конфигурации сетевого оборудования важно и для ИТ, и для ИБ. Быстрый доступ к конфигурациям позволяет: